前言

前几天看到Vedio Talk更新了一篇文章和 Vlog ,标题为利用群晖反向代理服务器实现外网访问内网无需端口号,这可是所有国内群晖用户最基础最刚性的需求.出于好奇看了下文章和 Vlog ,原来教程是基于用户家庭宽带拥有443端口的前提,而国内几乎95%以上的家庭宽带都被封了80/443端口,所以此方法对于大部分用户来说没并没有参考价值.

不过文章和 Vlog 中提到的群晖反向代理确实是解决此需求的重要服务,本站也有多篇文章提到反向代理的使用.基于国内大部分80/443端口被封的用户,想实现无端口访问,即使宽带拥有公网IP,也必须结合内网穿透服务来使用.这是一种妥协的解决方案,牺牲访问速度来提升域名无端口访问的体验.

授人以渔

本文大量 干货 + 原理 + 图文教程 ,希望以讲解原理来使新手用户能够自己学会配置.如果能完全理解本文,那么群晖所有的外网访问配置都能够轻松解决.

原理解释

端口

几乎任何设备的通讯都是基于IP+端口的方式才能交互.IP通过域名解析替代了,方便记忆和输入.而端口是通过http/https协议标准来省略输入.

当你访问http://www.ioiox.com时,实际上是访问http://服务器IP:80

当你访问https://www.ioiox.com时,实际上时访问https://服务器IP:443

所谓的无端口访问其实是各浏览器遵循http/https协议标准帮你省去输入80/443端口的步骤,这也是为什么运营商不允许家庭宽带架设个人网站从而封闭 80/443 端口的原因.当然你可以使用其他端口来架设网站,但是浏览器却无法帮你省去端口号,必须使用例如http://www.ioiox.com:1234的方式来访问.

http 80 和 https 443

http协议标准端口为80,https协议标准端口为443.一个网站或者 web 服务是同时支持 http 和 https 两种协议,目前已经慢慢普及 https 的加密协议,本文不再详细介绍,请自行搜索研究.

反向代理

一台设备或者服务器拥有65535个端口号,而80/443端口只有一个,当你设备中部署了一个网站使用了80/443端口后,那么其他服务和网站是无法在使用80/443端口的.这时就需要反向代理服务器来解决.

群晖反向代理服务器 首先占用群晖NAS的80/443端口,使用任何域名无端口访问(上面提到过无端口即是用 80/443 端口),都会访问到反向代理服务器,由它根据来访域名再次转发给本机或者内网其他的服务.

内网穿透

前言已经明确家庭宽带是没有80/443端口的,那么上文提到反向代理服务器是使用80/443端口,外网是无法访问到的,那么就需要配合内网穿透服务来使外网能够访问到群晖的反向代理服务器的80/443端口.

内网穿透需要一台拥有公网IP和80/443端口的服务器,一般云服务商提供的VPS服务都可以满足需求,并部署 frps 服务器端.下文简称为frp服务器.所以当你想访问内网的网站,实际上是先访问到frp服务器的80/443端口,在由frp 服务器转发到内网的群晖反向代理服务器的80/443端口,在由群晖反向代理服务器转发给5000/5001/3001/80等端口.

小结

由此可见,其实内网穿透frp 服务器本身也是一个反向代理服务器,高级用户完全可以无需使用群晖的反向代理服务器,直接在frpc.ini中配置各个域名和内网端口即可实现.

但是我发现很多新手用户对frpc的使用并不熟悉,而且部分服务例如本文提到的人人影视以及本站推荐的Bitwarden密码管理服务都没有原生提供https支持,虽然frpc是可以配置证书的,但对于新手来说更加复杂,所以才有了本文这种以群晖反向代理为核心的方案:

- 内网穿透

frp服务器提供80/443端口穿透. - 群晖反向代理服务器提供

https及SSL 证书支持,并提供反向代理到内网各设备和服务.

配置教程

前期准备

frp服务器

准备frp 服务器信息,本站已提供免费服务.详情参考:FRP内网穿透专栏.

获取服务器地址,端口,Token.

- 服务器地址:free.frp.ioiox.com

- 端口:7007

- Token:www.ioiox.com

配置域名

配置例如*.ioiox.com的泛域名,CNAME指向frp 服务器地址.其含义是指访问任何二级域名都是访问到frp 服务器,由frp 服务器转发到内网群晖反向代理服务器.

配置内网穿透

内网穿透客户端frpc的安装参考FRP内网穿透专栏一文中的客户端 frpc 安装教程汇总,推荐使用docker方式安装.

配置frpc.ini如下:

[common]

server_addr = free.frp.ioiox.com

server_port = 7007

token = www.ioiox.com

[http_xxxxxxx]

type = http

local_ip = 192.168.1.4

local_port = 80

custom_domains = *.ioiox.com

[https_xxxxxxx]

type = https

local_ip = 192.168.1.4

local_port = 443

custom_domains = *.ioiox.com第一段表示frp 服务器信息,填写本站免费 frp 服务器信息.

第二段表示使用http的80端口访问任意*.ioiox.com的二级域名,都转发给内网群晖的反向代理服务器的80端口,此处192.168.1.4为群晖内网IP.

第三段表示使用https的443端口访问任意*.ioiox.com的二级域名,都转发给内网群晖的反向代理服务器的443端口,此处192.168.1.4为群晖内网IP.

配置群晖反向代理

控制面板 - 应用程序门户 - 反向代理服务器

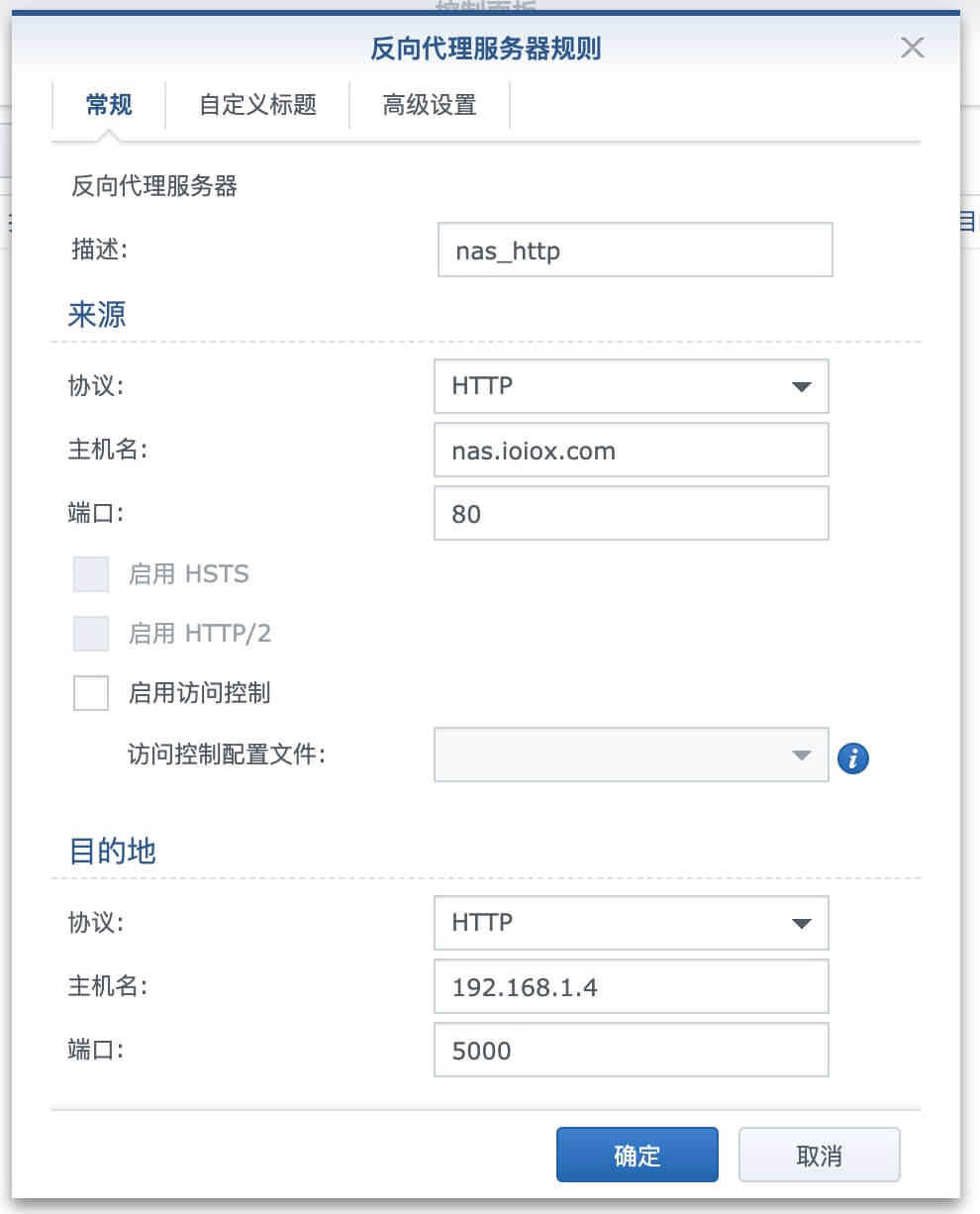

新增 nas.ioiox.com

参考下图分别配置http和https的反向代理,表示当群晖反向代理服务器收到http://nas.ioiox.com的请求时,转发到群晖 DSM 的http内网地址192.168.1.4:5000.

收到https://nas.ioiox.com的请求时,转发到群晖 DSM 的https内网地址192.168.1.4:5001

新增 rrshare.ioiox.com

参考下图分别配置http和https的反向代理,表示当群晖反向代理服务器收到http://rrshare.ioiox.com的请求时,转发到人人影视的http内网地址192.168.1.4:3001.

收到https://rrshare.ioiox.com的请求时,由于人人影视的 docker 没有提供https端口,同样可以使用反向代理转发到人人影视的http端口192.168.1.4:3001

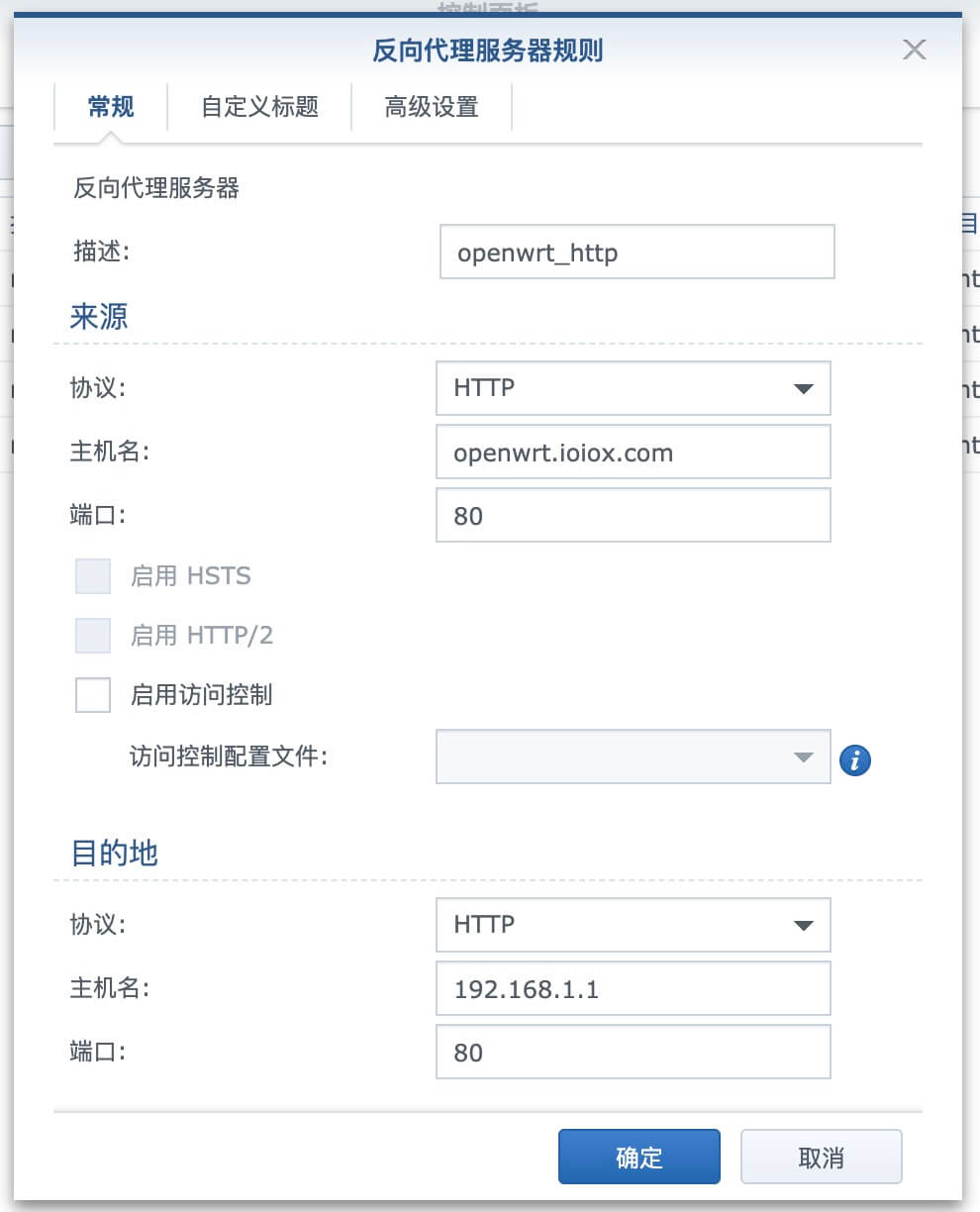

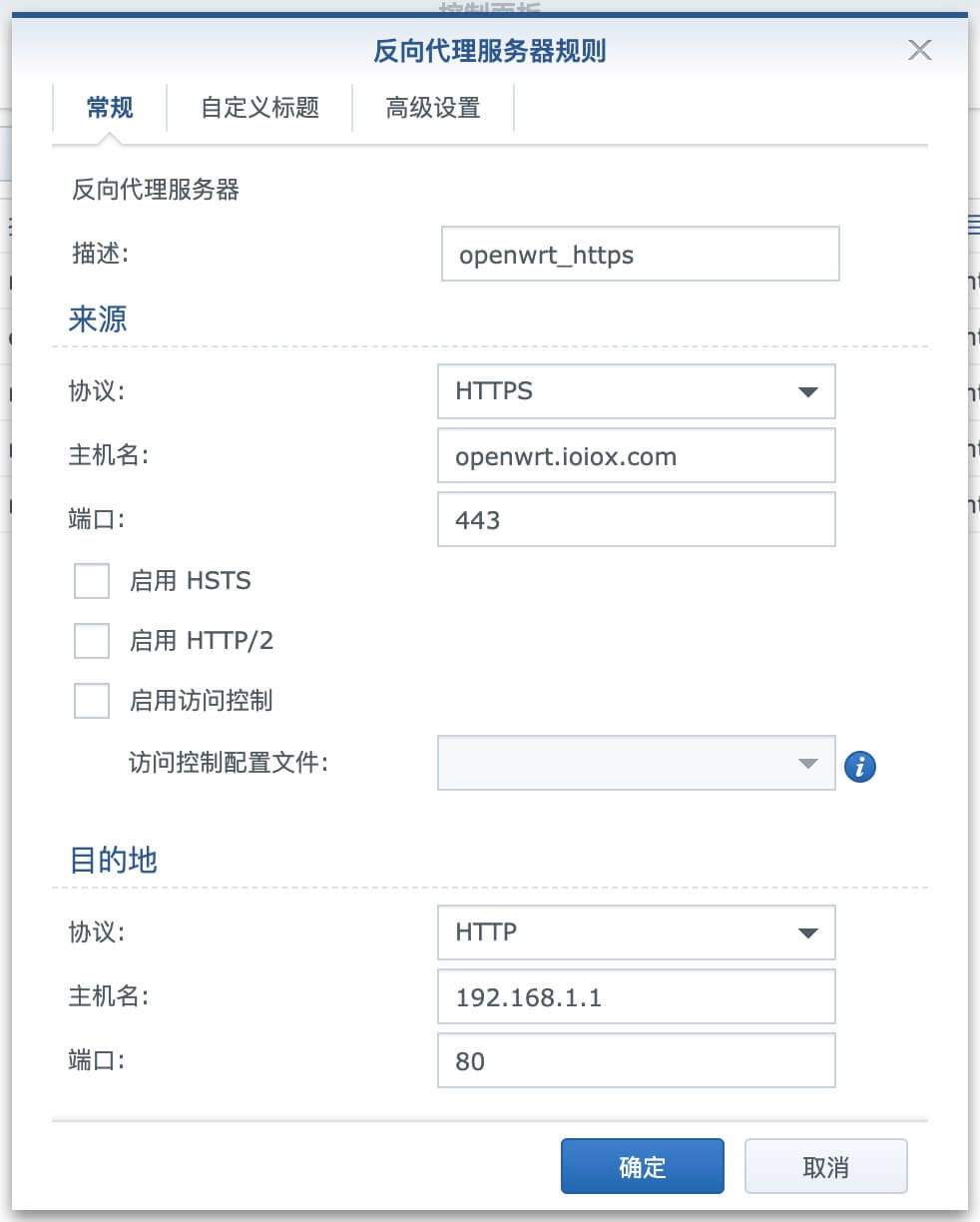

新增 openwrt.ioiox.com

参考下图分别配置http和https的反向代理,表示当群晖反向代理服务器收到http://openwrt.ioiox.com的请求时,转发到路由器的http内网地址192.168.1.1:80.

收到https://openwrt.ioiox.com的请求时,同样可以使用反向代理转发到路由器的http端口192.168.1.1:80

完成配置

你可以根据需求自行在此配置更多反向代理设置,可以代理内网的任何设备,例如群晖NAS,路由器,虚拟机,树莓派等等.同时反向代理服务器还可以为不提供 https 支持的服务提供https及SSL 证书.

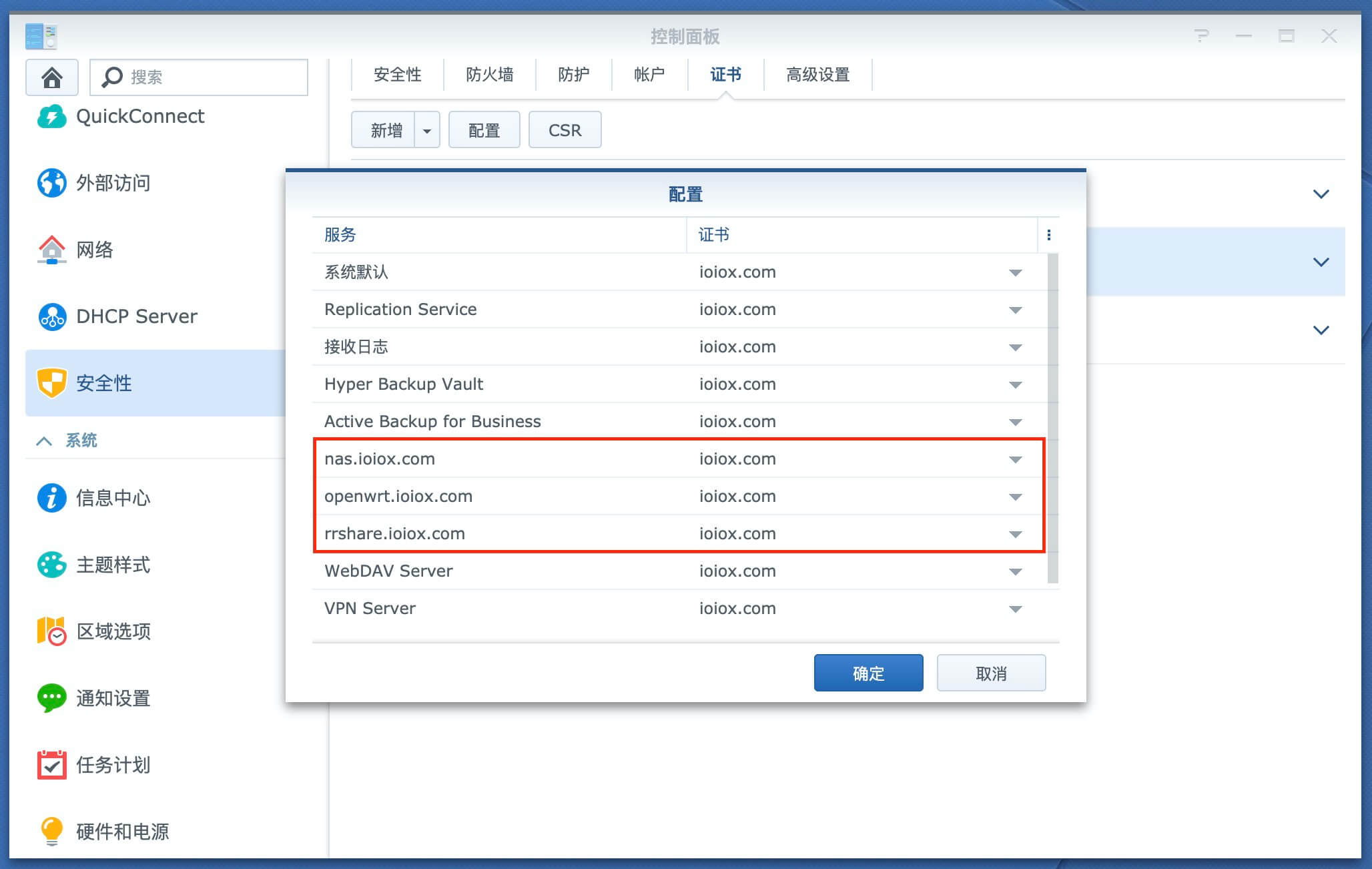

配置证书

配置完成后在 安全性 - 证书 中把新增的反向代理配置相应的证书.

结语

本站关于内网穿透和反向代理相关教程已经覆盖的比较全面,更多相关信息请参考:

82 条评论

哇 大哥你的博客主题好帅啊 能说下是什么主题什么软件搭建的嘛...

右下角有

是否必须需要一个域名的

需要

最近身为小白的我发现了一个两全其美的方法。既可以免端口访问,又可以避开内网穿透造成的网速限制。(当然实在没有80和443端口的情况下)

原理:首先利用内网穿透访问web突破80 443,获取网站直连的url地址,浏览器自动跳转到获取的url,也叫url重定向。

首先利用内网穿透突破80和443端口。

web station创建虚拟主机,门户类型选基于名称,主机名填的访问地址,然后正常创建完成。

编辑index.php,里边写好重定向代码(我用的301重定向,302我不会,我只是个小白,所以也不知道可不可行),重定向的地址写需要用端口号访问的地址,“http://域名:端口号”。

路由器设置端口转发。

享受。

由于我用的301重定向,所以浏览器最后显示网址是跳转后的网址。不知道302能不能解决,反正我是小白,我不会。哈哈

按教程成功访问,我是域名解析设置的openwrt.xxxx.com,设置frp配置http:\openwrt.xxx.com。按照设置群晖反向代理设置httpS:\openwrt.xxx.com,http:\openwrt.xxx.com , 还是http:\openwrt.xxx.com可以访问,httpS:\openwrt.xxx.com 带S的无法访问 , 难道域名解析那里非得填写 泛域名 *xxxx 吗?

全部填写泛域名 *xxxx,全部指向frp服务器了。 而有时我会用DDNS带端口访问,这样较快。这两种发生冲突了

怎样做到两种不冲突,内网穿透openwrt等可以https 访问 我自己都快进入死循环了

按照教程确实配置成功了,但是总提示不安全,是怎么回事呢?

1、群晖docker中按照本文教程配置了frp并启动,INI文本如下:

[common]

server_addr = frp2.freefrp.net

server_port = 7000

token = freefrp.net

[esxi_我的域名_xyz_https]

type = https

local_ip = 我的esxi内网ip

local_port = 443

custom_domains = esxi.我的域名.xyz

[op_我的域名_xyz_http]

type = http

local_ip = 我的openwrt内网IP

local_port = 80

custom_domains = op.我的域名.xyz

2、域名用的dnspod的,在里面按照教程把op和esxi分别cname到frp2.freefrp.net

3、群晖里按照教程设置了反向代理,上面op.XXX.xyz对应80端口是http,esxi.XXX.xyz对应443端口,是https。下面就是内网IP,op是80端口,esxi是填的443端口。

4、在群晖 安全 证书那里,不显示op.xxx.xyz这一行,也就选不了证书,esxi.XXXX.xyz显示(我既有xxxx.xyz的域名ssl证书,又有esxi.XXX.xyz的证书,这两个都在群晖证书里面导入进去了,也都选择试验过,都提示不安全)

最终我通过https://esxi.XXXX.xyz http://op.xxxx.xyz访问,能够实现访问,https是把https打红线的那种不安全,http的这个是显示不安全那几个字。用的chrome浏览器。

求大神给解释解释,实在闹不清是啥原因导致不安全,我的域名证书和esxi的子域名证书都是在dnspod上申请然后下载下来在群晖导入的。

还有一点,除了这俩我还设置了其他的反向代理,但凡反向代理上面填的是http的,在安全性-证书那里都不会出现单独的让你选择证书的行。但凡类似esxi这种https的,都能在里面选择证书。。